Wofür steht Netzwerksicherheit?

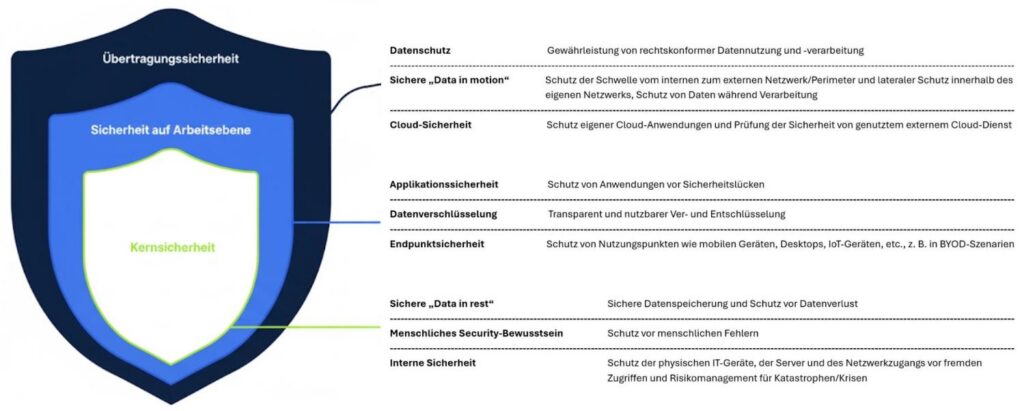

Netzwerksicherheit steht als Begriff stellvertretend für sämtliche Schutzmaßnahmen, um IT-Infrastrukturen gegen unautorisierte Zugriffe, Schäden und Verluste abzusichern. Diese Maßnahmen können technischer oder organisatorischer Natur sein und sorgen dafür, dass ein Netzwerk vertraulich, integer und verfügbar bleibt. So zählen Verschlüsselungstechnologien und Firewalls ebenso zur professionellen Netzwerksicherheit wie Sicherheits- und Passwortrichtlinien und Security-Schulungen. Um ein IT-Netzwerk umfassend zu sichern, braucht es mehrere Schutzschichten, die jeden Bereich im Netzwerk berücksichtigen. Außerdem ist es sinnvoll, Netzwerk und Sicherheit individuell aufeinander abzustimmen. Wir zeigen Ihnen, welche Security-Schichten notwendig sind und wie umfangreich Ihre IT-Security je nach Unternehmensart und Angriffsrisiken ausfallen sollte. Eine wesentliche Priorität der IT-Netzwerksicherheit besteht darin, Zugriffe zu kontrollieren und Infiltration als auch Verbreitung von Bedrohungen im Unternehmensnetzwerk, wie Hacker, Malware und Viren zu verhindern.

Auch in kleinen Unternehmen sollten Regeln für den physischen Schutz wichtiger Systeme existieren

Auch der physische Schutz der Daten und Server bzw. der Serverräume mit allen Gefährdungspotenzialen (Temperaturüberwachung, Wasser, Feuer u.v.m) sind von enormer Bedeutung und sollten deshalb in einer Unternehmenscompliance eindeutig geregelt sein. Oft wird in kleinen Unternehmen auf Zugangskontrolle des Serverraumes verzichtet.

Der Mensch - immer ein Sicherheitsrisiko

Dennoch verlangen die ständig wachsenden Bedrohungen aus dem Internet nach ganzheitlichen Netzwerksicherheitslösungen, die auch eine Sensibilisierung Ihrer Mitarbeiter für sicherheitsrelevante Themen miteinschließen. Oft reicht ein Klick auf einen Anhang einer Mail oder einer Internet-Seite, um alle Sicherheitsbemühungen zu unterlaufen. Regelmäßige Mitarbeiterschulungen schützen Ihr Unternehmen vor unbeabsichtigten, manchmal auch fahrlässigen Handeln mit dem Computer.

Schutz des eigenen Netzwerkes

Der Schutz weit verteilter und verzweigter IT-Netzwerke erfordert eine mehrschichtige, skalierbare und automatisierte IT-Security. Wir beleuchten die relevanten Bereiche der Netzwerksicherheit und zeigen, wie die Unternehmensart und die Datensensibilität das notwendige Ausmaß an Cybersecurity-Maßnahmen bestimmen. Ein modernes IT-Netzwerk umfasst diverse Komponenten, darunter Server, Endgeräte (PCs, Laptops, Smartphones), Gateways/Router für den Internetzugang sowie Switches zur internen Vernetzung von Geräten wie Access Points und Druckern.

VPN-Standortvernetzung

Brandaktuelle VPN-Technologie für effektive Kommunikation

Eine sichere Standortanbindung ist heutzutage integraler Bestandteil jedes Netzwerk-Designs. Daten müssen sicher und schnell überall für alle Mitarbeiter verfügbar sein. Stabilität und Sicherheit zwischen Firmenzentrale, Filialen und Homeoffices, aber auch die Verfügbarkeit Ihrer Daten vor Ort beim Kunden oder an einer unsicheren Quelle (wie etwa einem Internetcafé) können für den Erfolg maßgeblich sein.

Neue Technologien und breitbandiges DSL eröffnen Ihrer Standortpolitik neue Wege. Wir unterstützen Sie bei der Integration unterschiedlichster Technologien für unterschiedliche Sicherheitslevel.

VPN und IT-Security - Made in Germany

BIK realisiert für seine Kunden VPN-Anbindungen auf Basis hochsicherer VPN-Protokolle. Auch hier verfolgt BIK eine Strategie, die sich mehr denn je als richtig erweist:

Mit VPN Konzepte des deutschen IT-Sicherheitsexperten Lancom stellen wir Sicherheit und Zuverlässigkeit für den Remote-Zugriff auf Ihre Daten sicher.

Sicherheitsoptimierte Authentifizierungstechnologien (Radius, PKI, CA’s, Smartcards, Messaging-Systeme) werden von zertifizierten Technikern professionell, schnell und stabil implementiert! Um auch die Verfügbarkeit Ihrer VPN-Außenstellen zu gewährleisten, verwendet BIK BSI-zertifizierte Router von LANCOM, die LTE als Failover-Strategie bereitstellen.

Netzwerksicherheit schützt Ihre Daten

Dem Thema Netzwerksicherheit begegnen Administratoren und IT-Techniker täglich im Arbeitsalltag. Zusammen mit unseren Kunden erarbeiten wir Lösungen, um die Gratwanderung zwischen Komfort und Kommunikationsfähigkeit Ihrer PCs und Sicherheitsinteressen des Unternehmens zu bewältigen.

Um die Sicherheit Ihres Netzwerkes und Ihrer Daten kontinuierlich überwachen und verbessern zu können, stehen Ihnen unsere Techniker mit Kompetenz und Erfahrung zur Seite. Regelmäßige Sicherheitsaudits mit modernen Analysetools und die Umsetzung von IT-Sicherheitsrichtlinien sind strategische Grundlagen, um Ihr Firmennetzwerk von innen und von außen vor Angriffen zu schützen.

Unsere besondere Aufmerksamkeit gilt den neuralgischen Angriffspunkten im Netzwerk wie RAS und VPN, Firewallroutern, Storagesystemen und Servern, aber auch der zunehmenden Zahl an mobilen Endgeräten.

- Benutzername und Passwort

- Passwort Richtlinien

- Biometrische Verfahren

- Chipkarten und Token

- PIN-Verfahren

- Netzwerkadressen

- Sperrbildschirm

- Verschlüsselung der Protokolle

- Viren- und Malwareschutz, Spamfilter

Zweck: Die Authentifizierung dient der Identitätsprüfung eines Nutzers, um den unbefugten Zugriff auf geschützte Ressourcen zu verhindern.

Faktoren: Die Überprüfung der Identität erfolgt anhand von mindestens einem der drei Hauptfaktoren: Wissen (Geheimnis), Besitz (Gegenstand) oder Inhärenz (biometrisches Merkmal).

Sicherheit: Die Mehr-Faktor-Authentifizierung (MFA), welche die Kombination von zwei oder mehr unterschiedlichen Faktoren erfordert, gilt als die sicherste Methode.

Schutzbarriere: Eine Firewall ist eine Hardware- und/oder Software-Sicherheitsvorrichtung, die als Filter und Barriere zwischen einem internen, vertrauenswürdigen Netzwerk (z.B. Intranet) und einem externen, potenziell unsicheren Netzwerk (z.B. Internet) fungiert.

Kontrolle: Sie überwacht und kontrolliert den gesamten ein- und ausgehenden Datenverkehr basierend auf voreingestellten Sicherheitsregeln (Access Control Lists).

Funktion: Ihre primäre Aufgabe ist das Blockieren von unerwünschten oder potenziell schädlichen Datenpaketen und Verbindungen, um das Netzwerk vor unbefugtem Zugriff und Cyberangriffen zu schützen.

Filterung: Einsatz von Traffic-Filtern und Scrubbing-Centern zur Unterscheidung und Abscheidung von bösartigem (Bot-)Verkehr von legitimen Nutzeranfragen.

Skalierung: Nutzung von massiver Bandbreite und Lastverteilern (Load Balancing) zur Absorption und Verteilung der Angriffsflut.

Analyse: Einsatz von IPS/NGFW zur Erkennung und Blockade von Angriffsmustern auf höheren Protokollebenen (z.B. ungewöhnliche HTTP-Anfragen).

Verhinderung von Datenverlust: Dies ist der wörtliche und häufig verwendete Begriff. Er beschreibt eine Sicherheitsstrategie und eine Reihe von Technologien, die darauf abzielen, den Verlust, Diebstahl oder unbefugten Zugriff auf sensible Daten zu verhindern.

Datenschutz: DLP konzentriert sich auf die Verhinderung des unbefugten Verlusts oder der Weitergabe von Daten, während der Begriff „Datenschutz“ rechtliche und regulatorische Aspekte wie die Einhaltung der DSGVO umfasst.

Datensicherheit: Dies ist ein breiterer Begriff, der alle technischen und organisatorischen Maßnahmen zum Schutz von Daten vor unbefugtem Zugriff, Verlust oder Beschädigung einschließt.

Aktualität: Sofortiges Aktualisieren des Browsers und aller Add-ons, um bekannte Sicherheitslücken zu schließen.

Verschlüsselung: Prüfung und Erzwingung einer sicheren, HTTPS-verschlüsselten Verbindung zur Website (TLS-Zertifikat).

Inhaltskontrolle: Blockieren von unsicheren Skripten, Pop-ups und Drittanbieter-Trackern, um Angriffe wie XSS zu vermeiden.